Dans le processus, ils peuvent endommager leur cible, utiliser des logiciels malveillants comme des ransomwares ou voler des informations confidentielles. Cependant, un hacker éthique imite les steps d'un hacker malveillant traditionnel avecProtection Steps: Make sure that the company employs sturdy encryption and confidentiality protocols to shie

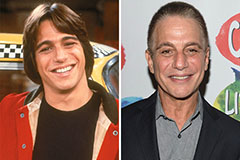

Tony Danza Then & Now!

Tony Danza Then & Now! Yasmine Bleeth Then & Now!

Yasmine Bleeth Then & Now! Christina Ricci Then & Now!

Christina Ricci Then & Now! Danica McKellar Then & Now!

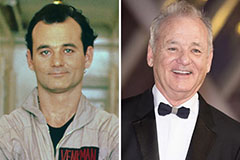

Danica McKellar Then & Now! Bill Murray Then & Now!

Bill Murray Then & Now!